Мрежова

сигурност

Външни заплахи

Неоторизиран достъп чрез пароли и ключове

Софтуер за мрежово следене

ARP Positioning

IP Spoofing

DNS Spoofing

DоS (Denial of Service) атаки

TCP kill

TCP nice

SYN flood

UDP flood attack ICMP flood

Компютърни вируси и червеи

Троянски коне

Вътрешни заплахи

Корпоративен шпионаж

Вътрешни политики

Недоволни служители

Случайни пробиви

Въпроси

Външни заплахи

В една локална мрежа, която не е свързана към Интернет, този вид заплахи не са сериозен проблем. Единственият вариант за включване на външен потребител към мрежата е да се прикачи с кабел към мрежата или да се включи с помощта на модем. Но днес, когато почти всяка локална мрежа има достъп до Интернет, външните заплахи са основен проблем за мрежовата сигурност. Вариантите за проникване в една система могат да бъдат различни – неоторизиран достъп, DOS атаки, компютърни вируси, троянски коне и др.

Под неоторизиран достъп се разбира неразрешен достъп до данните в една компютърна система.

Неоторизиран достъп чрез пароли и

ключове

Паролите и ключовете се използват за предпазване на данните в една компютърна система от външно посегателство. Паролата представлява комбинация от букви, цифри и други специални символи. Тя дава оторизирано право за достъп на съответния потребител до компютърната система. Ключът е число или шифър и се използва за проверка на валидността на комуникацията.

Паролите и ключовете трябва да се пазят в тайна. Придобиването на паролата от друг човек създава възможност за неоторизиран достъп до вашата система. Проникването в друга система, без знанието на нейния собственик обикновено се нарича хакване, а хората извършили това деяние се наричат хакери.

Не е желателно използването на кратки пароли, както и пароли с имена на близки хора, домашни любимци, рождени дати, коли и телефонни номера. Дори и когато паролите са сложни, не е желателно използването на значеща дума. Съществува софтуер за „разбиване” на пароли, който използва файлове с речници.

Най-добрата парола е тази която съдържа незначещи думи, с комбинация от букви, цифри и специални символи. Желателно е тя да не бъде по-малка от 8 символа.

Софтуер за

мрежово следене

Чрез този софтуер може да се осъществи атака само в рамките на локалната мрежа. Софтуерът за мрежово подслушване (sniffing) може да прихване всеки пакет, предаван по мрежата.

ARP Positioning

Атаката променя маршрута на мрежовия трафик, така че той да преминава през атакуващата машина. Атакуващата машина изпраща фалшиви (spoofed) ARP пакети към машината жертва и към нейния gateway. Принуждава целия интернет трафик на жертвата да преминава през атакуващия компютър.

IP Spoofing

IP спуфинг е метод за маскиране на едно устройство като друго. Реализира се чрез промяна в хедъра на пакетите на изпращащия компютър. IP адресът на изпращащия компютър се подменя с друг IP адрес. По този начин съобщенията от гледна точка на компютъра получател изглеждат така, сякаш са изпратени от компютър с друг IP адрес. IP спуфингът може да бъде използван за неотозизиран достъп, за кражба на данни и др.

DNS Spoofing

В резултат от IP спуфинг атака, атакуващият компютър се представя за DNS сървър на компютъра-жертва. Когато жертвата подаде заявка за намиране на IP адрес по име, примерно при отваряне на web сайт, атакуващият компютър прихваща заявката и връща собствения си IP адрес. Потребителят на компютъра-жертва се доверява на сайта-източник, без да подозира, че е подменен използва неговото съдържание.

DоS (Denial of

Service) атаки

DoS атаките (т.е. атаки от типа „Отказ на услуга”) са опит даден ресурс, предоставян от компютър (наричан жертва), да бъде направен недостъпен за целевите му потребители. Обикновено жертви на такива атаки стават популярни уеб сървъри, като целта е те да станат недостъпни за Интернет-потребителите. Това действие се класифицира като компютърно престъпление, нарушаващо Етиката в Интернет. Първата значима DoS атака беше червеят Morris (Ноември 1988 г.), откъснал около 5000 машини за няколко часа. Това бяха компютри на академични и изследователски центрове. По-късно други по-големи атаки бяха насочени към сървъри като Yahoo, eBay, Buy.com, CNN.com и др.

DoS атаките не влияят върху работата на съответния компютър, но прекъсват връзката на останалите потребители в мрежата към този компютър. Те работят като пращат в мрежата ненужни пакети или емулират мрежов проблем, при което компютърът жертва прекъсва връзката с мрежата.

DoS атаките имат много разновидности. Най-популярните в момента са:

TCP kill

Атаката използва механизма за изграждане на TCP сесии. В резултат от IP спуфинг атака, атакуващият знае TCP sequence номерата (поредните номера на сегментите) на отворена сесия на компютъра-жертва. Той генерира RST (reset) сегмент, с подменен IP адрес и правилен TCP sequence номер, в резултат на което прекратява връзката. Атаката прекратява съществуващите TCP сесии и не позволява отварянето на нови – прекратява интернет достъпа до машината-жертва.

TCP nice

Използва механизма за управление на TCP сесиите. В резултат от IP спуфинг (ARP Positioning) атака, атакуващият знае TCP sequence номерата на отворена сесия на компютъра-жертва. Той генерира сегмент, с подменен IP адрес, правилен TCP sequence номер, като подава информация за намаляване размера на прозореца (TCP Window Size). Друг подход е изпращане на фалшифициран ICMP пакет, който уведомява за намаляване на MTU размера на пакети. В резултат на това TCP връзката се конфигурира грешно и се забавя.

SYN flood

Използва механизма за създаване на TCP сесии. (Механизмът е описан в Тема 16.) Атакуващата машина изпраща SYN сегменти с несъществуващи IP адреси.

Операционната система добавя заявката в опашка и чака завършване на тристранното TCP договаряне. Опашката се препълва с чакащи връзки. Това прави невъзможно приемането на нови TCP сесии.

UDP flood attack

Това е DoS атака използваща UDP протокола. Атакуващият изпраща на компютъражертва UDP дейтаграми със случайни номера на портове. Поради липса на приложение, което да слуша (listen) порта, компютърът-жертва отговаря с ICMP съобщение

„Назначението е недостъпно” (Destination Unreachable). Поради големият брой на UDP пакетите, компютърът-жертва изпраща голям брой ICMP съобщения, което го претоварва с трафик.

ICMP flood

Това е DoS атака използваща ICMP протокола. Изпращат се фалшифицирани ICMP пакети до броадкастни адреси (до голям брой хостове), съдържащи IP адрес на изпращача = адреса на компютъра-жертва. В резултат се генерират голям брой ICMP отговори, които претоварват компютъра-жертва с трафик.

Компютърни

вируси и червеи

Компютърният вирус е паразитна програма, която има способността да се самовъзпроизвежда и е създадена с цел да унищожи друга програма или файлове с данни. Компютърният вирус не е самостоятелна програма. Той се свързва с програма – гостоприемник, като при нейното стартиране се стартира и вируса. При това големината на заразения файл се увеличава.

Действието на вирусите може да бъде различно. Някои от вирусите са по-безобидни – тяхното действие се свежда до извеждане на съобщения на екрана на компютъра. Съществуват и вируси, които са доста по-злонамерени – те могат да повреждат, променят и изтриват файлове от компютърната система, така че компютърът да не може да бъде стартиран. Известният вирус

Чернобил изтрива съдържанието на EEPROM FLASH BIOS паметта, с което го уврежда.

Вирусите се класифицират по видове и към настоящия момент съществуват около 30 вида. Най-често срещаните от тях са:

• BOOT-секторни – вируси, заразяващи сектора за първоначално зареждане (boot record);

• BIOS - вируси, заразяващи входно-изходната система на компютъра;

• Файлови - вируси, заразяващи всички активни програмни файлове (*.COM,

*.EXE, *.OVR, *.BIN, *.SYS);

• Стелт – те не променят размера на заразения файл. Секторите, които заразяват се маркират като лоши, въпреки че не са повредени;

• Макровируси – заразяват файлове с документи, притежаващи макроси (*.DOC,

*.DOT, *.RTF, *.XLS, *.XLT);

• Е - Mail вируси – особено актуална категория вируси. Разпространяват се чрез електронна поща и използват адресната книга, за да нападат нови компютри;

• Java вируси – това са вируси, които могат да заразяват само Java програми. Стартират се от java applet в браузъра или като самостоятелно java приложение.

Начините за разпространение и заразяване с компютърни вируси са следните:

1) Чрез дискове и дискети:

• при копиране на файлове от дисков носител;

• при инсталиране на пиратски софтуер;

• при опит за зареждане на операционната система от заразен boot сектор;

2) Чрез интернет достъп:

• по електронна поща

• при свързване с WEB сайтове.

• при файлов трансфер от Интернет (download).

3) При използване на хардуер, съдържащ заразен системен firmware[1].

Компютърният червей (computer worm) е самовъзпроизвеждаща се компютърна програма. Той използва компютърната мрежа, за да изпраща свои копия до компютрите. За разлика от компютърния вирус за него не е необходима програма–гостоприемник. Компютърният червей е самостоятелна програма. Червеите почти винаги причиняват вреда на мрежата, тъй като консумират от нейната пропускателна способност.

Червеите се разпространяват, като използват пролуки в операционните системи. Някои от компютърните червеи се разпространяват на отделни части по мрежата. Първо пристига стартиращ модул (Starter) – малка програма изтегляща и реконструираща червея. При пристигането на всички части на червея се „сглобява” компютърната програма, след което тя може да бъде стартирана. Преминаването само на малки фрагменти от информация през входно-изходната система не позволяват на антивирусните програми да разпознаят червея. Много червеи са полиморфни. При сглобяването програмните сегменти се разбъркват случайно. Това ги прави много трудни за откриване.

Троянски

коне

Троянските коне са програми, отварящи вратичка в сигурността на системата. Те дават неоторизиран достъп на атакуващия компютър, намиращ се в Интернет. Атакуващият може да вижда съдържанието на екрана, да стартира и спира приложения, да изтегля и изпраща файлове, да изтрива файлове, да форматира дискове, да спира или рестартира компютъра и т.н.

Троянският кон е .EXE файл и заразяването става винаги чрез стартирането му от потребителя. Троянският кон обикновено е програма от две части – клиент и сървър. При стартиране на програмата сървър се отварят един или повече порта на заразения компютър. Чрез клиентската програма злонамерен потребител може да получи отдалечен достъп до този компютър.

Съществуват програми – троянски коне, които се представят като други програми. Това може да бъде например прозорец за логване в системата. При въвеждането от потребителя на името и паролата, данните се предават по мрежата и съответно този, който е стартирал програмата-клиент от троянския кон може да получи достъп до системата.

Вътрешни

заплахи

Въпреки немалкият брой на заплахите за мрежовата сигурност отвън, не са за пренебрегване и заплахите вътре в локалната мрежа на една организация или фирма. Вътрешните заплахи можем да класифицираме в следните групи:

• Корпоративен шпионаж

• Вътрешни политики

• Недоволни служители

• Случайни пробиви

Корпоративен шпионаж

Корпоративният шпионаж е най-интелигентният тип вътрешна заплаха за сигурността. Важна задача, която стои пред всяка фирма е опазването на търговските тайни свързани с бизнеса. Конкуренцията винаги се стреми да научи повече информация за другите фирми от този бизнес. Възможни са ситуации, когато се назначават на работа „чужди” служители в дадена фирма с цел получаване на достъп отвътре до фирмените тайни.

Обикновено хората, които могат да осъществяват корпоративен шпионаж са едни от найинтелигентните служители с високи професионални умения. Затова и разкриването на този вид шпионаж е доста трудна задача, която стои пред всяка фирма.

Вътрешни политики

Заплаха за сигурността на данните в една локална мрежа могат да бъдат и действията на някои от служителите във фирмата, които искат да саботират работата на отделни свои колеги. Техните мотиви могат да бъдат различни – откриване на възможности за повишение в друга длъжност, увреждане на репутацията на хора от екипа и др.

Действията на тези хора не са насочени към сигурността на данните на компанията, но въпреки всичко те могат да създадат множество проблеми на фирмата. Извършителите на този вид престъпления обикновено не са висококвалифицирани специалисти. Затова и по-лесно могат да бъдат предприети действия за предотвратяване или тяхното разкриване.

Недоволни служители

Друг много сериозен вид заплаха за мрежовата сигурност могат да бъдат уволнени служители или такива, които не са доволни например от своето възнаграждение. Те обикновено предприемат действия, с които целят да навредят на компанията. Тъй като те имат достъп до системата могат да изтрият важни данни за фирмата, да прекъснат мрежовите комуникации и др.

Съществуват много случаи на уволнени служители, които преди да си тръгнат от фирмата сменят паролите за достъп до системата или стартират програми, които отварят „вратичка” в сигурността на системата.

Политиката на мрежова сигурност трябва да има предвид и този вид заплаха, като действията могат да бъдат насочени например, към своевременно изтриване на потребителските акаунти на уволнените служители.

Случайни пробиви

Случайни пробиви в системата могат да се получат от неопитни служители, които в стремежа си да извършат едно или друго действие на компютъра изтрият неволно важна фирмена информация. Операционните системи с файлова система NTFS създават възможност да се задават нива на сигурност. По този начин мрежовият администратор може да ограничи действията на отделните групи потребители.

Планиране на политиката за мрежова сигурност

Забрана за инсталиране на програмни продукти на работното място

Нива на сигурност на операционната система

Сигурност на паролите

Криптиране на файлове

Цифрови подписи

Сигурност на данните по мрежата

Защитни стени и проксита

Антивирусна защита

Физическа сигурност

Политиката за мрежова сигурност включва редица административни, организационни и технически мероприятия.

Административните мероприятия се отнасят до:

• подбор на персонала – при назначаване на нови служители и при промяна на йерархията трябва да се вземе под внимание и риска от злонамерени действия на служителите;

• административни нареждания – забрана за инсталиране на програмни продукти; съгласие и информираност за работа с конфиденциална информация; забрана за изнасяне на файлове с документи и други данни.

Организационните мероприятия включват:

• създаване на документи с правила за инсталиране на компютърните системи, правила за полагане на кабелните системи на локалната мрежа;

• създаване на длъжностни характеристики на служителите в частта им за работата с компютърни системи и електронни документи.

Техническите мероприятия включват:

• въвеждане на нива на сигурност на операционната система;

• политика за използване на паролите;

• криптиране на файловете;

• използване на цифрови подписи;

• използване на протоколи за сигурност при предаване на данните по мрежата;

• използване на защитни стени и прокси сървъри;

• спазване на правилата за антивирусна защита;

• физическа сигурност на данните.

Политиката за мрежова сигурност изисква използване на комбинирани методи за сигурност.

Мрежов администратор

Функционирането на система за информационна сигурност без компетентен компютърен специалист е невъзможно. При изпълнение на служебните си задължения той има достъп до цялата информация във фирмата. Всяко съмнение в добронамереността на администратора е заплаха за мрежовата сигурност.

Забрана за инсталиране на програмни продукти на работното място

Произволното инсталиране на безплатен и условно безплатен софтуер носи рискове в сигурността на системата. Посещенията и свалянето на софтуер от различни сайтове е опасно, много често свалените файлове и дори скриптовете в сайтовете съдържат злонамерен код. Особено внимание трябва да се отдели на Active-X компонентите, които обикновеният потребител може да инсталира. Те могат да включват освен обявените функции и програми от тип „задна врата”. Много от Active-X програмите, скриптовете, безплатните програми изпращат информация от компютъра на който са стартирани, като интерес представляват примерно e-mail адресите, собствения и тези, с които потребителят контактува. Препоръчва се инсталирането на Active-X компонентите да бъде забранено със средствата на браузера, за всички сайтове извън описаните в списъка „Доверени сайтове”. Свалянето от Интернет на програми и инсталирането от потребителите без разрешение на мрежовия администратор на какъвто и да е софтуер, трябва да бъде категорично забранено.

Нива на сигурност на операционната система

Съвременните операционни системи с файлова система NTFS позволяват въвеждане на нива на сигурност. Всеки потребител притежава собствен акаунт с парола за достъп. Акаунтьт се състои от потребителско име и параметри за влизане в мрежата, зададени за конкретния потребител. Тази информация се въвежда от администратора и се съхранява в мрежата от операционната система. За всеки потребител се задават:

• права за достъп до системата и нейните ресурси;

• време за влизане;

• потребителска директория;

• дата на изтичане.

Важен момент при задаването на тези настройки е дефинирането за всеки акаунт на достъпа до ресурсите на системата!

Операционната система предлага ключови потребителски акаунти, които автоматично се активират по време на инсталацията.

Administrator – първоначален акаунт. Той е с пълни права в мрежата и може да:

• стартира мрежата;

• инсталира файлове и програми на операционната система;

• настройва първоначалните параметри на системата за сигурност; • създава други потребителски акаунти;

• поделя директории и принтери.

Guest – посетителски акаунт. Дава временен достъп до мрежата на някой, който няма акаунт.

Мрежовите операционни системи могат да поддържат хиляди акаунти. Мрежовият администратор ще бъде затруднен, ако реши да извърши някакви настройки върху всички акаунти или дори само върху част от тях. Почти във всяка мрежова операционна система различни потребителски акаунти се обединяват в един общ акаунт, наречен група. Групата е акаунт, съдържащ други акаунти. Основната причина за въвеждането на групите е улесняване на администрирането. Групата дава възможност на администратора да третира голям брой потребители като един-единствен акаунт.

Правата за достъп се настройват за групата и всичките й членове автоматично ще получат и наследят тези права. Правата за достъп за различните групи могат да бъдат различни. Така например за потребителите в Group_1 може да бъде разрешен пълен достъп до file1.doc - да могат да четат, променят и съхраняват файла, но за потребителите от Group_2 – само да четат този файл.

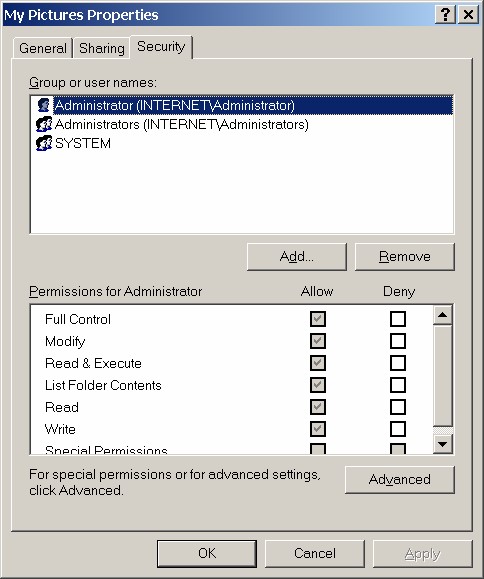

Фиг. 1. Управление на правата на групов акаунт

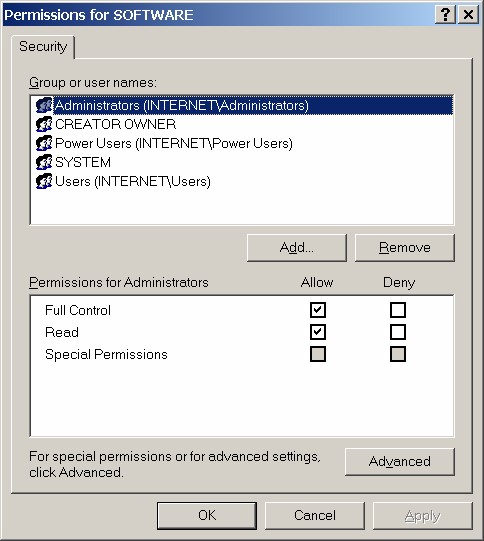

Освен на NTFS[2] ниво, правата за достъп до папка или файл могат да се задават и чрез ключовете в Windows Registry. Това ограничава потребителите във възможността им да инсталират програми и да ги конфигурират.

Фиг. 2. Управление на правата на групов акаунт в Windows Registry

Home Edition версиите на Windows XP и Windows Vista предлагат ограничено поддържане на сигурност – дефинирани са само три вида потребители: администратори, обикновени потребители и гости. Задаване на NTFS права е възможно само в режима Safe Mode.

Всяка фирма или организация трябва да изгради своя политика за контрол на достъпа до ресурсите на системата.

Сигурност на паролите

Важен момент от политиката за мрежова сигурност е използването на възможно потрудни за разгадаване пароли.

Политиката за сигурност на паролите трябва да включва следното:

• Паролата не трябва да съдържа имена на роднини, рождени дати, адреси, телефони;

• Да не се използват смислени думи, които се съдържат в речниците. Комбинацията между букви и цифри е добър вариант;

• В паролата да има включени главни и малки букви на случайни позиции

(например DoYspGO);

• Паролата трябва да бъде лесна за запомняне от потребителя. В противен случай тя ще бъде записана на хартия, което не е желателно;

• Да се използват дълги пароли (поне 8 символа);

• Периодично потребителите трябва да сменят паролите си;

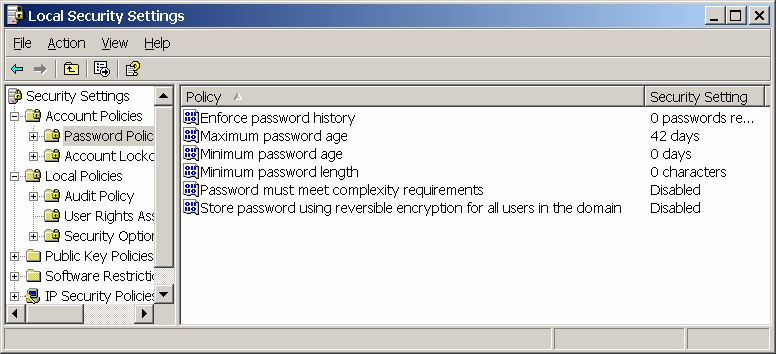

• Съвременните операционните системи притежават възможности за задаване на правила при въвеждане на потребителските пароли – минимална дължина, история, срокове за изтичане на паролата, както и изисквания към символите, които са включени в паролата.

Фиг. 3. Конфигуриране на политика за сигурност на локална Windows система

Криптиране на файлове

Политиката за сигурност на данните във фирмата включва и засекретяване на данните чрез използване на криптографски методи.

Криптирането е процес на преобразуване на данните във форма, трудна за разбиране от другите.

При криптиране на файловете в една компютърна система единствено техният създател ще има достъп до тях. Криптирането използва код или ключ за разбъркване (шифриране) на данните и след това за тяхното подреждане (дешифриране). Разработени са програмни продукти за криптиране на информацията (писма, документи, бази от данни и др.). Те се базират на следните основни криптографски методи: криптиране с публичен ключ, криптиране със секретен ключ и др.

Шифриране Дешифриране

Фиг. 4. Използване на шифриране с публичен ключ

Цифрови подписи

Цифров подпис е наложило се в практиката наименование на използването на PKI услуги (Public Key Infrastructure) – услуги с публичен и частен ключ.

Използването на системи за криптиране със секретен ключ може да доведе до много голямо ниво на сигурност. Методът DES (Data Encryption Standard) с достатъчно дълъг ключ се използва за правителствени и военни цели. За целите на обикновените граждани достатъчно ниво на сигурност може да осигури дори криптиращата система на архиватори като WinZip и WinRar. Проблемът при такава криптирана комуникация е в доверието. Тъй като криптиращият ключ е известен и на изпращача и на получателя, и двамата могат да създадат подменено копие на данните, като по никакъв начин не е възможно да се докаже кой е направил подмяната.

Използването на PKI – услуги с публичен ключ решава този проблем. PKI извършва две действия – подписване и криптиране.

Фиг. 5. Изпращане на писмо с Outlook Express

За да се подпише цифрово писмо или документ е необходимо изпращачът да притежава електронен подпис. За изпращане на подписано писмо с Outlook Express след създаване на писмото е необходимо да се избере бутона ‘Sign’. След избор на ‘Send’ – операционната система извежда запитване за персоналния идентификационен номер (PIN) и изпраща писмото. Подписването на данните не ги ‘скрива’ от получателите. Всеки може да отвори подписан файл или писмо. Цифровото подписване гарантира:

автентичност получателят на съобщението е сигурен, че подписващият е този, за който се представя;

цялост съдържанието не е променено или фалшифицирано след поставяне на цифровия подпис;

неотменимост цифровият подпис доказва съдържанието, подписалият го не може да го отрече.

Криптирането (Encrypt) от своя страна има за цел да направи съобщението тайна за всички други освен за получателя му. За да се изпраща криптирана електронна поща е необходимо получателят на писмото да има цифров подпис, а не изпращача.

В Република България поставянето на цифрови подписи е регламентирано от Закона за електронния подпис и електронния документ. Комисията за регулиране на съобщенията (КРС) регистрира доставчиците на удостоверителни услуги. Те предлагат Удостоверения за универсален електронен подпис (УУЕП), който има силата на собственоръчно поставен подпис. Останалите цифрови подписи, които се използват (например за целите на електронно банкиране) се наричан Обикновени електронни подписи и те нямат правна сила. УУЕП се признават от държавната и общинската администрации, включително Националната агенция по приходите (НАП), Националния осигурителен институт (НОИ), Агенцията по вписванията и др.

Сигурност на данните по мрежата

Данните, които пътуват по мрежата могат лесно да бъдат прихванати и прочетени от други потребители. За да се гарантира сигурност на данните изпращани по мрежата са разработени отделни програми и протоколи.

IPsec (Internet Protocol security) представлява набор от протоколи за защита на данните, обменяни в мрежа, с помощта на услуги за защита и цифрови сертификати с публични и частни ключове. Той работи в мрежовия слой на OSI модела и реализира сигурност на данните на ниво пакети. IPSec използва два протокола:

• Authentication Header (AH) – осъществява проверка на самоличността на изпращащия IPsec.

• Encapsulating Security Payload (ESP) – гарантира конфиденциалност на самите данни.

SSL (Secure Sockets Layer) е друго средство за гарантиране на сигурността на данните. Той използва криптиране с публичен и частен ключ. Работи в приложния слой на OSI модела.

Програми за защита на електронната поща

При изпращането на писма по електронната поща не се гарантира конфиденциалност. Писмата по време на своето пътуване до получателя преминават през различни сървъри.

На всеки от тези сървъри може да бъде направено копие от тях. Затова са разработени програми за защита на електронната поща:

• Pretty Good Privacy

• Kerberos

• Baltimore Mail Secure и др.

Защитни стени и проксита

Важен момент от защитата на една локална мрежа е използването на защитна стена (firewall). Защитната стена се поставя между вътрешната мрежа и външния свят (Фиг. 6). Firewall се използва срещу злонамерени атаки от отдалечени компютри. Също така тя позволява да се регламентира и ограничи достъпа на програмите и потребителите в локалната мрежа до Интернет услуги.

Забележка:

Терминът FireWall идва от строителните норми на САЩ и не следва да се превежда дословно. FireWall са защитни, огнеупорни стени, каквито трябва да притежават сградите за възпрепятстване на пожарите. В този смисъл правилният превод е ‘защитна стена’.

Фиг. 6 Защитна стена

Защитната стена е програма, която следи за мрежовия трафик в двете посоки – към локалната мрежа и от локалната към външния свят. Защитата може така да бъде конфигурирана, че да позволява пропускането на някои протоколи и услуги и спирането на други. Вариантите за защита могат да бъдат два:

• разрешаване на всички услуги, с изключение на специално забранените;

• забрана на всички услуги, с изключение на специално разрешените.

Вторият вариант е за предпочитане. В този случай всички непознати протоколи се отхвърлят.

За изграждане на надеждна защитна стена е необходимо съответната програма – firewall да бъде конфигурирана правилно. Обикновено се въвеждат правила за филтриране на мрежовия трафик.

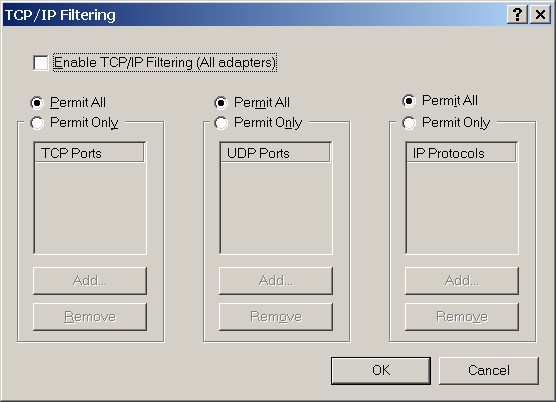

TCP/IP протоколът в Windows XP позволява филтриране. Могат да се разрешават определени TCP и UDP портове за всички или само за някои мрежови адаптери.

Фиг. 7. TCP/IP филтриране Windows Firewall е вградена в Windows програма ‘Защитна стена’.

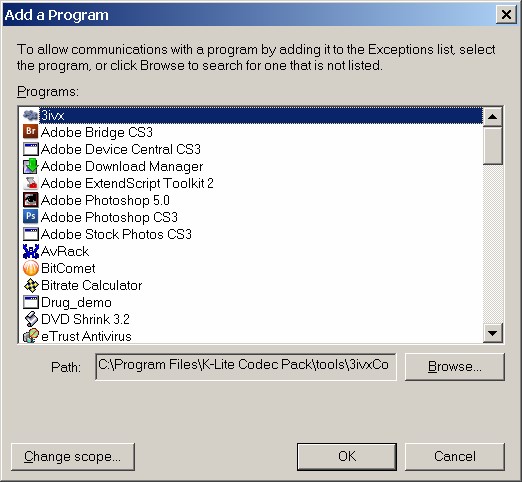

Тя позволява разрешаване на мрежов достъп на определени програми до зададените портове. Проблем при използване на Windows Firewall е, че някои червеи и „Троянски коне” успяват да я заобиколят и да си конфигурират самостоятелно разрешение за достъп.

Фиг. 8. Конфигуриране на Windows Firewall

На пазара съществуват множество програми от вида ‘Защитна стена’. Те позволяват полесно администриране – по примери (By Example). При входящ или изходящ трафик те извеждат съобщение на потребителя, който може да разреши или да забрани действието, да създаде правило за забрана и разрешаване на това действие в бъдеще.

Прокси (Proxy) сървърите до преди няколко години се използваха масово за осигуряване на достъп на няколко компютъра до Интернет с една обща споделена връзка. Днес прокси сървърите продължават да намират приложение, най-вече като сървъри за филтриране на информация. Техните филтри позволяват създаване на списъци със забранените за посещение сайтове, списък на забранените ключови думи, които не могат да се съдържат в адреса (URL) или в текста на страницата, забраняват зареждането на файлове, които представляват риск в сигурността, примерно изпълними файлове, скриптове и други.

NAT

Преобразуването на мрежови адреси (Network Address Translation – NAT) е метод на споделяне на една интернет връзка за компютрите в локална мрежа. Компютрите използват като DNS сървър и gateway компютъра (или устройството) осигуряващо NAT. В локалната мрежа се използват IP адреси от частното адресно пространство. Тъй като компютрите в локалната мрежа не притежават реални IP адреси, то те са практически недостъпни от Интернет. По този начин NAT работи и като защитна стена.

Windows предлага NAT чрез функцията Internet Connection Sharing (ICS). Компютърът - ‘сървър’ има два мрежови интерфейса – един за интернет връзката и един за локалната мрежа.

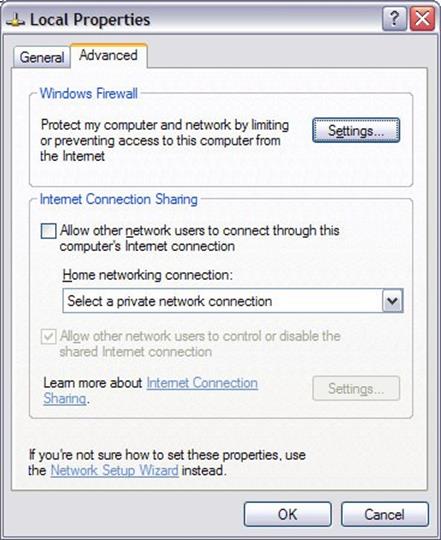

ICS се активира чрез свойствата на мрежовата (интернет) връзка. В страницата Internet

Connection Sharing се поставя отметка на ‘Allow other user to connect through this computer’s Internet connection’.

Фиг. 9. Конфигуриране на Internet Connection Sharing

За втория мрежов адаптер ICS назначава IP адрес, активира DNS и DHCP сървъри, които се задават чрез автоматично конфигуриране на компютрите-станции.

Използване на компютър за ‘сървър’ на споделената интернет връзка има много недостатъци. Първо, ако компютърът се използва като работно място, на неговия потребител ще се наложи да го рестартира поради някаква причина, което ще доведе до прекратяване на достъпа на останалите потребители към Интернет. Програмен или апаратен срив на компютърната система на ‘сървъра’ ще спре достъпа на потребителите в локалната мрежа. Обикновено такъв компютър се оставя включен денонощно – при това дори разходите за електрическа енергия не бива да се подценяват.

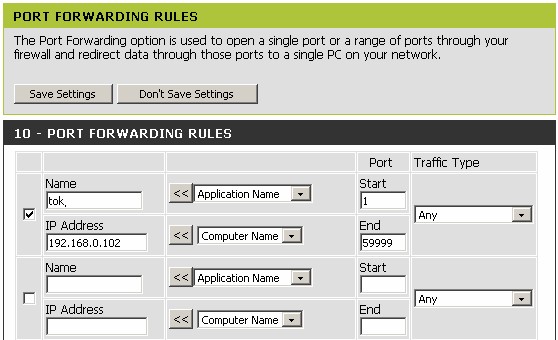

Значително по-добро решение е закупуването и инсталирането на устройство – Broadband Router – рутер за споделяне на интернет връзка. Той е самостоятелно устройство, обикновено включва 4 портов 10/100Mbps суич, в много от моделите и безжична мрежа 802.11. Рутерът е надеждно устройство, конфигурира се лесно – през WEB интерфейс. Рутерът осъществява NAT за компютрите в локалната мрежа, предлага им DNS и DHCP сървър за автоматично конфигуриране – аналогично на ICS. За разлика от него той позволява използване на произволно частно адресно пространство, а не само 192.168.0.0/24. Съществуват случаи, в които е необходимо услуга, предлагана от компютър в локалната мрежа да бъде достъпна и за интернет потребителите. Тази възможност обикновено се нарича ‘Virtual Servers’, ‘Mapped Links’ и др.

Фиг. 10. Конфигуриране на Broadband Router – пренасочване на портовете към локален компютър

Антивирусна защита

Интернет е рискова среда. Инсталирането на софтуер – антивирусни и анти-спам (adware) програми, тяхното непрекъснато актуализиране и проверка за функционирането им е важно условие за осигуряване на информационна сигурност на работното място. Антивирусните програми спират всеки опит за стартиране на известен за тях злонамерен софтуер. В допълнение на това, анти-спам програмите спират изпълнението на много програми, които сами по себе си не са категоризирани като злонамерен софтуер. Програмите-спам не са вируси, но те генерират нежелани рекламни съобщения, например в електронната поща.

Работоспособността на тези програми трябва да се проверява. Не трябва да се забравя, че те могат да опазят компютъра само от известните им програми. Рискът от заразяване остава. Най-чести са атаките от програми от типа “троянски кон”. Те разпознават и елиминират антивирусната програма. Липсата или невъзможността за инсталиране на антивирусна програма почти винаги е доказателство за наличието на вирус.

Един от основните канали за разпространение на злонамерен софтуер е електронната поща. Най-често достъпа до служебната кореспонденция се осъществява с програмата Outlook Express. Съществуват много пропуски в програмата, открити от кракерите и използвани за инсталиране на програми тип червеи, без намесата на потребителя. Актуализирането на Windows чрез инсталация на всички service pack-ове и кръпки (patch) намалява рисковете. Много често нежеланите програми се маскират като zip архиви, картинки и други, като представят името си примерно ‘message.zip’, следвано от много интервали и накрая разширението ‘.exe’. Тъй като разширението за изпълним файл не се вижда, доверчивият потребител го стартира, отговаря на всички въпроси от Windows за неговата безопасност и се заразява.

Ако във фирма/организация има проблеми с получаване на заразени писма, е необходимо да се вземат мерки срещу това. Ако се използва собствен сървър, е необходимо да се инсталира антивирусна програма на сървъра за електронна поща. Съществуват и анти-спам програми за сървърите за електронна поща. Те използват евристични алгоритми за разпознаване на нежеланата поща. Добра идея е да се забрани категорично получаването като прикачени файлове на всички изпълними програми и скриптове.

Основни правила за антивирусна защита:

• Не стартирайте програми, получени от несигурни източници. Проверката с антивирусна програма на всеки чужд дисков носител е задължителна!

• При инсталацията на пиратски софтуер винаги се подлагате на риска от заразяване!

• Не стартирайте .EXE файлове, получени по електронна поща, без потвърждение от изпращача!

• Не оставяйте дискети във флопидисковото устройство!

• Използвайте актуализирани антивирусни програми!.

Физическа сигурност

При планиране на политиката за мрежова сигурност трябва да се има предвид и ограничаване на физическия достъп на външни лица до данните в мрежата. Мероприятията могат да бъдат насочени в следните направления:

Защита на кабелите срещу директен физически достъп

Мрежовите кабели трябва да бъдат положени така, че да няма възможност за физически достъп до тях. При изграждане на локална компютърна мрежа е необходимо да бъде направено т.н. структурно окабеляване. Мрежовите кабели трябва да бъдат положени в специални канали или да бъдат скрити в окачени тавани или подови настилки. Кабелите с усукани двойки проводници са особено лесни за подслушване. При оптичните кабели това е възможно, но е значително по-трудно.

Защита на компютърната система

Важен момент от сигурността на мрежата е ограничаване на физическия достъп за външни лица до компютрите и другите мрежови компоненти. Дейностите в тази насока могат да бъдат следните:

• всяко устройство да се маркира с инвентарен номер;

• да се изисква легитимиране на външните посетители, преди да бъдат допуснати до оборудването;

• работните станции и сървърите да се държат в заключващи се помещения;

• там където това не е възможно, да се въведе софтуерна защита.

Използване на технически средства за защита

• система за видеонаблюдение;

• алармена система (СОТ);

• кодови брави;

• система с персонални магнитни карти.

Отговорете на следните въпроси:

1) Какво разбирате под понятието „неоторизиран достъп”?

2) Кои основни правила трябва да се имат предвид при задаване на парола за достъп?

3) Какво представляват DoS атаките и за кого могат да бъдат опасни?

4) Какви са вариантите за заразяване с компютърен вирус?

5) Какво е действието на троянските коне при компютрите?

6) Какви могат да бъдат заплахите за мрежовата сигурност вътре в една фирма?

7) Кои основни действия трябва да присъстват в плана за мрежовата сигурност в една фирма?

8) Кои операционни системи допускат въвеждането на нива на сигурност за потребителски и групов акаунт?

9) Кои правила трябва да включва политиката за сигурност на паролите?

10) По какъв начин „защитната стена” защитава вътрешната мрежа?

11) Кои са основните правила за осигуряване на антивирусна защита?

12) Кои са основните моменти за осигуряване на физическа защита?